Intrånget i Verkadas övervakningssystem var förvånansvärt okomplicerat och lyfte fram alarmerande sårbarheter i företagets säkerhetsinfrastruktur. Gruppen hackare kunde få åtkomst till Verkadas system på superadministratörsnivå genom att upptäcka ett användarnamn och ett lösenord för ett administratörskonto som var offentligt exponerat på internet. Med den accessnivån kunde de titta in i live-videoflöden från alla Verkadas kameror och få tillgång till en skattkammare av känsliga data.

– Incidenten tjänar som en skarp påminnelse om vikten av robusta cybersäkerhetsåtgärder, även för till synes säkra system. När du navigerar i detta komplexa landskap är det av största vikt att skydda ditt företags människor, tillgångar och rykte, kommenterar Christopher Åkesson, som betonar vikten av att ha en strategi för att hindra dataintrång.

– Först måste man förstå stadierna genom vilka en cyberattack fortskrider, de inneboende riskerna i varje steg och de rätta cybersäkerhetsåtgärderna för att motverka attacken.

Verktyg för ökad cybersäkerhet

Så, hur ska en organisation gå tillväga för att förstå dessa risker och implementera lämpliga åtgärder? Ett sätt är att använda Cyber Kill Chain, menar Christopher Åkesson och hans kollegor på Milestone Systems.

Cyber Kill-kedjan inom videoteknik

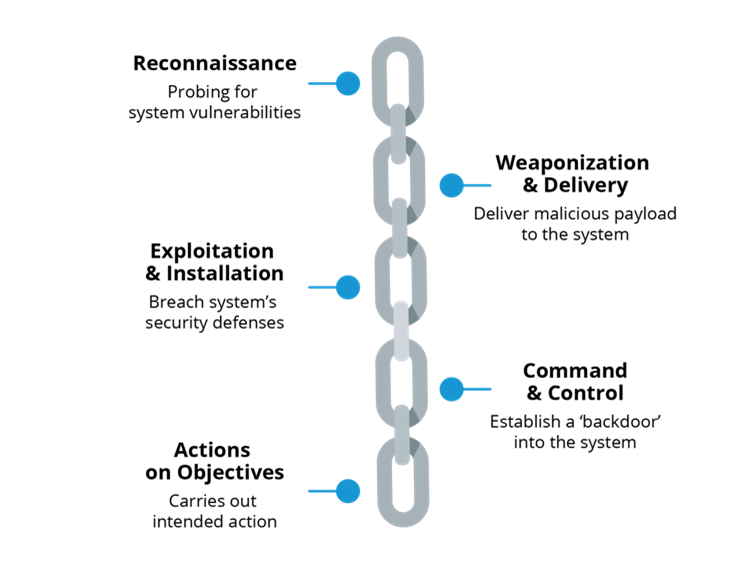

Cyber Kill Chain, är ett koncept som först introducerades av Lockheed Martin. Det tillhandahåller ett systematiskt ramverk för att förstå och motverka cyberhot. Ramverket delar upp en cyberattack i sju progressiva stadier: Spaning, beväpning, leverans, exploatering, installation, kommando och kontroll och åtgärder mot mål. Att förstå dessa stadier hjälper till att avslöja angriparens strategi, förutsäga deras nästa drag och i slutändan förhindra eller mildra attacken.

Kan upptäcka cyberhot

Att implementera försvar i varje steg kan avsevärt minska sannolikheten för en framgångsrik cyberattack på din videotekniklösning. Till exempel, under "Reconnaisance-stadiet", kan en hackare identifiera IP-nätverksvideokameror som ett potentiellt mål och samla information om deras plats och sårbarheter. Som svar skulle företag kunna genomföra åtgärder för att upptäcka och förhindra sådan spaningsverksamhet, såsom intrångsdetekteringssystem eller regelbundna systemrevisioner.

Cybersäkerhetsstrategier i hela Cyber Kill-kedjan

När det gäller cybersäkerhet för videoteknik är det avgörande att förstå att skydd inte är en enstegslösning; snarare är det en strategi med flera nivåer som tar itu med alla stadier av Cyber Kill Chain.

• Reconnaissance: Det första steget involverar cyberkriminella undersökningar efter systemsårbarheter. För att motverka detta bör företag se till att deras system är osynliga för portskanningar, vilket kan uppnås med säkerhetsåtgärder som brandväggar och intrångsdetekteringssystem.

• Weaponization & Delivery: Hackare skapar en skadlig nyttolast och levererar den till målsystemet. Försvar i detta skede inkluderar robust e-postsäkerhet för att förhindra nätfiskeattacker, regelbundna uppdateringar och korrigering av system för att åtgärda kända sårbarheter och implementering av starka kontroller USB och andra fysiska gränssnitt.

• Exploitation & Installation: Stadiet där angriparen bryter mot säkerhetsförsvaret. Företag kan försvara sig mot dessa aktiviteter genom att installera avancerade slutpunktsskyddslösningar som använder maskininlärning för att identifiera och blockera nya hot.

• Command & Control: Det här är när hackare etablerar en "bakdörr" till det komprometterade systemet. För att upptäcka sådana aktiviteter bör nätverksaktivitet kontinuerligt övervakas för eventuella ovanliga mönster eller kommunikation med kända skadliga IP-adresser.

• Actions on Objectives: Det sista steget där angriparen utför sin avsedda handling. Regelbundna systemrevisioner och säkerhetskopiering av data kan begränsa skadan och påskynda återhämtningen vid en framgångsrik attack.

Nyckeln till förbättrad cybersäkerhet

Genom att förstå Cyber Kill Chain och implementera försvar i varje steg, kan företag avsevärt förbättra säkerheten för sina videotekniklösningar, menar Christopher Åkesson.

– Proaktiva och skiktade försvar kan avskräcka angripare, upptäcka pågående attacker och minimera effekten av framgångsrika intrång.

Fotnot: Del 2 kommer inom kort att publiceras. För att besöka Milestone Systems – den globala marknadsledaren inom VMS-mjukvara – klicka här.